�b�o�^�l���s�j�|�W�O�݊��̃����{�[�h�}�C�R���̏�ŕ������܂�

�m�c�W�O�y�V�Ƃl�x�b�o�t�W�O�̏�łb�o�^�l������܂��I

�m��R�O��n

���a�������@�d�����̉�

�O��̑����ł��B

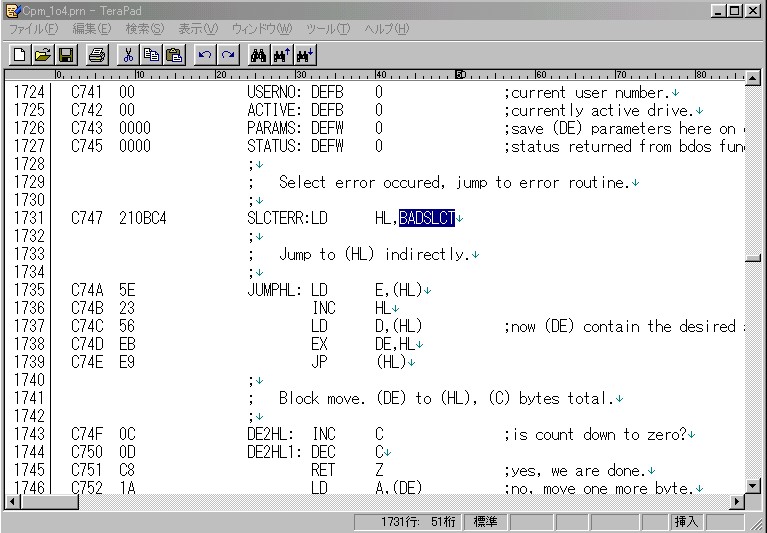

���������ʂ�Ȃ��͂��̃A�h���X�Ƀu���[�N�|�C���g��ݒ肵���ɂ�������炸�A���̃A�h���X�����蔲���ăG���[���b�Z�[�W���\������Ă��܂��܂����B

�v���O�����I�ɂ͗L�蓾�Ȃ����Ƃ��A�����ɋN���Ă��܂��B

�Ƃ������Ƃ́A�{���̐v�𗣂ꂽ���[�g��ʂ��ăG���[�\�����[�`�������s���ꂽ�A�Ƃ������ƂɂȂ�܂��B

�����������ƂȂ�B

�����͎����Ƃ��ĔF�߂���ŁA����ł͂ǂ��������[�g�ŃG���[�\�����[�`�������s���ꂽ�̂��A�Ƃ������Ƃ�Njy���Ă������Ƃɂ������܂��B

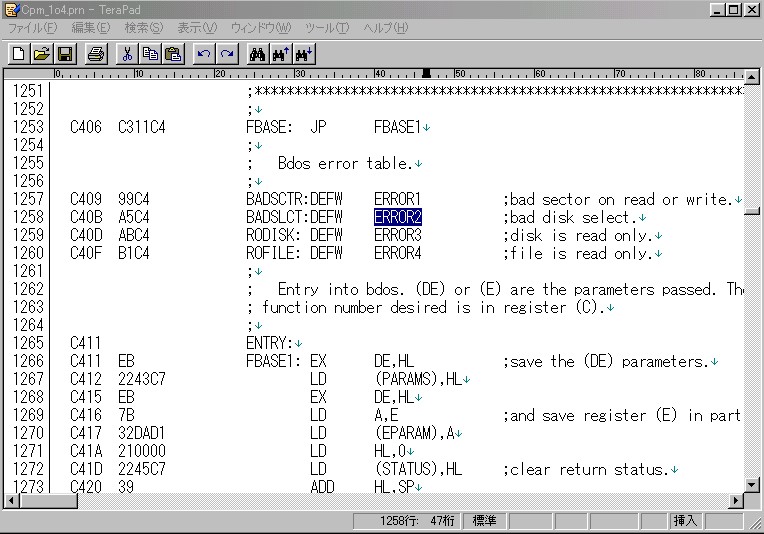

�O��́A�c�O�R�T�Ƀu���[�N�|�C���g��ݒ肵�ăg���b�v�����̂ł����A�����ɂ��蔲�����Ă��܂��܂����B

�c�O�R�T�@�b�b�S�V�b�V�@�@�@�b�`�k�k�@�y�C�r�k�b�s�d�q�q

�́A�ʂ�Ȃ������Ƃ������Ƃł��B

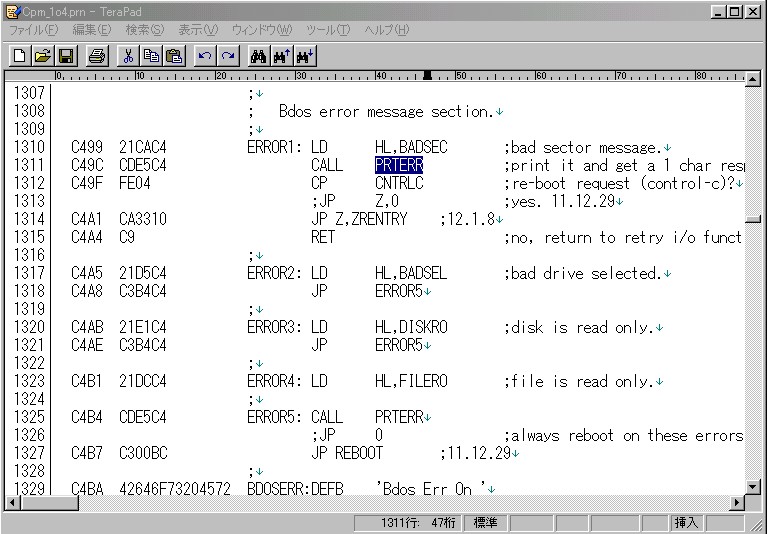

����Ȃ�A���R�͒u���Ƃ��āA���̐�̂r�k�b�s�d�q�q�����s����Ă��܂����\���͂���̂ł��傤���H

�r�k�b�s�d�q�q�͑O���������A������̃��X�g�ɂ���܂��B

�r�k�b�s�d�q�q�̃A�h���X�͂b�V�S�V�ł����A���̎��̂b�V�S�`���K�����s�����͂��ł�����A�b�V�S�`�Ƀu���[�N�|�C���g��ݒ肵�āA�O��Ɠ����悤�ɁA�b�o�^�l���N�����āA�c�h�q�R�}���h�����s�������ƁA���P�T�Q�O�@���P�T�Q�O�|�Q�D�������@�����s���Ă݂܂����B

���̌��ʂ́A���̃��O�t�@�C���ɂ���܂��悤�ɁA��͂�b�V�S�`�ɐݒ肵���u���[�N�|�C���g��ʂ炸�ɃG���[���b�Z�[�W���\������Ă��܂��܂����B